불법 펨토셀 ID 16개 추가 확인…접속 고객 2만2000명 달해

조사 기간 13개월로 확대…불법 결제·기지국 교차 검증

KT "내부 DB 유출은 아냐…불법 기지국 차단·모니터링 강화"

서창석 KT 네트워크부문장 부사장이 17일 서울 광화문 사옥에서 열린 '소액결제 및 개인정보 유출 피해 관련 전수 조사 결과' 브리핑에서 설명을 하고 있다.ⓒ데일리안 조인영 기자

서창석 KT 네트워크부문장 부사장이 17일 서울 광화문 사옥에서 열린 '소액결제 및 개인정보 유출 피해 관련 전수 조사 결과' 브리핑에서 설명을 하고 있다.ⓒ데일리안 조인영 기자

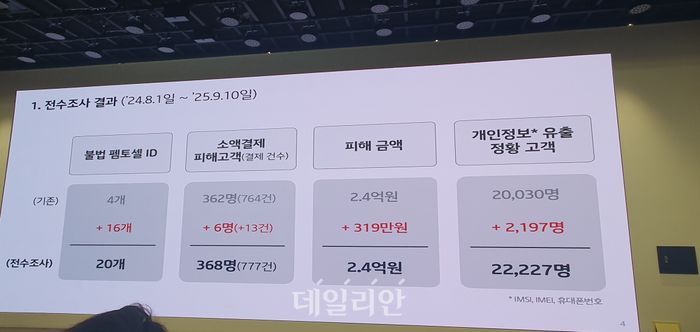

KT 무단 소액결제 피해 고객이 368명으로 6명 증가했으며 이들의 피해액은 총 319만원인 것으로 나타났다. 불법 펨토셀 ID는 기존 4개에서 16개가 추가 발견돼 총 20개로 확인됐다.

KT는 해당 펨토셀 ID가 자사 관리 시스템에는 없었으며, 소액결제 경로도 내부 데이터베이스 유출에 따른 것은 아니라고 주장했다.

KT는 17일 서울 광화문 사옥에서 '소액결제 및 개인정보 유출 피해 관련 전수 조사 결과' 브리핑을 통해 이같이 밝혔다.

조사 기간 13개월로 확대…불법 결제·기지국 교차 검증

소액 무단 결제 관련 조사 기간과 대상은 2024년 8월 1일부터 2025년 9월 10일까지 이뤄진 모든 통신과금대행 결제내역 약 1억5000만건이다. 지난 발표에서 데이터 분석 기간을 6월 1일부터 9월 10일까지로 한정했던 것과 비교하면, 이번에는 분석 기간이 약 10개월가량 확대됐다.

KT는 전체 휴대폰과 기지국 간 4조300억건에 달하는 접속 기록을 전수 조사해 불법 펨토셀을 탐지하고, 해당 펨토셀 ID 접속 이력과 전체 결제 데이터를 교차 검증하는 방식으로 분석을 진행했다.

소액결제 8400만건과 DCB(Direct Carrier Billing) 결제 6300만건이 모두 포함됐으며, ARS 뿐만 아니라 SMS, PASS 인증을 통해 일어난 결제까지 망라됐다. DCB 결제는 구글 플레이스토어, 애플 앱스토어 등 앱마켓에서 콘텐츠 구매 시 통신요금에 합산해 결제하는 방식을 말한다.

조사 기간을 지난해 8월부터 설정한 이유에 대해 구재형 KT 네트워크기술본부장 상무는 "법령 및 규정에 의해 저장되는 게 1년치 이나 (이전 데이터를) 삭제하지 않아 최장 13개월치까지 분석을 했다"고 말했다.

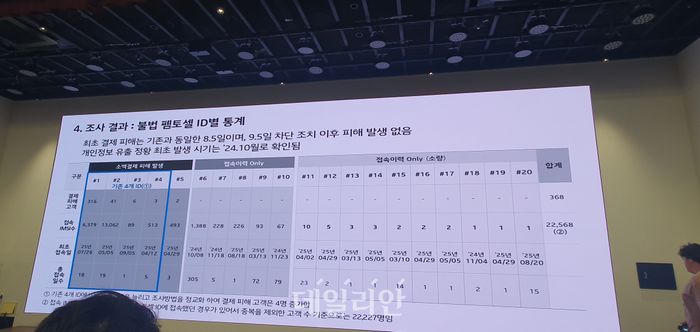

이세정 KT 기술혁신부문 CDO 상무는 "면밀한 조사를 통해 피해에서 제외되는 고객이 없도록 불법 펨토셀을 탐지하는 로직과 불법 결제를 탐지하는 로직을 단계적으로 정교화했다"면서 "이 과정에서 불법 펨토셀 ID 수가 16개로 늘었다"고 설명했다.

불법 펨토셀 ID 16개 추가 확인…접속 고객 2만2000명 달해

조사 결과 불법 펨토셀 ID는 기존 4개에서 16개가 추가 발견돼 총 20개로 확인됐고, 해당 펨토셀 ID 접속 이력이 있는 고객 수는 추가로 2200여 명이 파악돼 총 2만2200여 명으로 집계됐다.

추가로 확인된 불법 펨토셀 ID 16개 중에서는 1개의 ID에서만 무단 소액결제 의심 건이 발생한 것으로 확인했다.

무단 소액결제 피해 고객은 기존 362명에서 6명이 추가된 368명이며, 이들의 피해액은 총 319만원이다. PASS 인증 및 DCB 결제에서는 이상 결제가 확인되지 않았다.

무단 소액결제가 최초로 발생한 시점은 당초 확인 내용과 동일하게 2025년 8월 5일이며, KT가 비정상적인 소액결제 시도를 차단한 9월 5일 이후 새로운 피해는 발생하지 않은 것도 다시 확인했다고 회사측은 밝혔다. 그러면서 추가 피해 고객에게는 전화, 문자 등을 통해 안내하고 있다고 덧붙였다.

KT는 불법 펨토셀이 자사 망에 접속된 것은 사실이나, 내부 데이터베이스(DB) 유출로 인한 것은 아니라고 강조했다.

구재형 상무는 "이력을 보면 기지국에 불법 펨토셀이 접속한 게 맞는 것으로 보인다"면서도 "고객 정보 유출 정황은 어떤 데이터베이스가 나간 게 아니라 표준적으로 이러한 메시지들이 그 기지국을 통해 처리됐을 가능성 때문에 유출 정황으로 말씀드렸다"고 말했다.

이어 "현재 불법 펨토셀이 KT망에 붙지 못하도록 조치했고 현재도 모니터링하는 상황"이라고 덧붙였다. 통상 휴대폰-KT 기지국-KT 네트워크로 이뤄지는 구조가 이번 사고에서는 불법 펨토셀이 중간에 낀 ‘우회 경로’가 됐을 것이라는 설명이다.

서창석 KT 네트워크부문장 부사장이 17일 서울 광화문 사옥에서 열린 '소액결제 및 개인정보 유출 피해 관련 전수 조사 결과' 브리핑에서 설명을 하고 있다.ⓒ데일리안 조인영 기자

서창석 KT 네트워크부문장 부사장이 17일 서울 광화문 사옥에서 열린 '소액결제 및 개인정보 유출 피해 관련 전수 조사 결과' 브리핑에서 설명을 하고 있다.ⓒ데일리안 조인영 기자

KT "내부 DB 유출은 아냐…불법 기지국 차단·모니터링 강화"

그러나 소액결제 실행을 위해서는 이름, 생년월일 등 개인 정보가 필요한 만큼, 이를 공격자들이 내부 해킹 없이 어떤 경로로 확보했는지 의문은 여전히 남는다.

이에 대해 구재형 상무는 "(해당 개인정보는) 불법 기지국에서 확보할 수 없는 정보다. 결제할 때는 이름, 생년월일, 성별이 필요하다. 이 부분을 합동조사단에서 저희 내부 서버를 조사하고 있다"고 말했다.

공격자들이 KT 장비가 아닌 다른 펨토셀을 활용했다는 경찰 조사에 대해서는 경찰과 합동 조사 시 확인할 수 있을 것이라고 답했다. 구재형 상무는 "1차 포렌식 완료 이후 2차 점검한다는 내용을 저희도 봤고 그 때 확인을 할 수 있다. 합동으로는 경찰과 현재 진행하고 있지는 않다"고 말했다.

불법 기지국으로 KT 망에서 개인정보를 탈취할 수는 없지만, 구조적으로 패킷 감청 등을 통해 정보가 유출될 수 있는 것 아니냐는 의문도 제기됐다. 패킷 감청(packet interception)은 네트워크를 흐르는 데이터(패킷)를 중간에서 몰래 엿보거나 복제하는 행위를 말한다.

구재형 상무는 "패킷 감청은 확정적으로 확인된 바 없다. 기지국 통해서는 (공격자가) 개인정보를 입수할 수 없다. (관련 데이터가 기지국 통해 빠져나갔을 경우) 시나리오까지 경찰 조사가 진행중이어서 상황이 나오면 말씀드리겠다"고 답했다.

서창석 KT 네트워크부문장 부사장이 17일 서울 광화문 사옥에서 열린 '소액결제 및 개인정보 유출 피해 관련 전수 조사 결과' 브리핑에서 설명을 하고 있다.ⓒ데일리안 조인영 기자

서창석 KT 네트워크부문장 부사장이 17일 서울 광화문 사옥에서 열린 '소액결제 및 개인정보 유출 피해 관련 전수 조사 결과' 브리핑에서 설명을 하고 있다.ⓒ데일리안 조인영 기자

이번 사태와 별개로 KT는 피해 규모 축소와 서버 자료 제출 지연 등 조사를 고의로 방해했다는 의혹으로 경찰 수사를 받게 됐다.

앞서 KT는 지난 8월 1일 관련 서버를 폐기했다고 제출했지만, 실제로는 8월 1일(2대), 8월 6일(4대), 8월 13일(2대) 등 13일까지 순차적으로 8대를 폐기했다. 또 폐기 서버의 백업 로그가 존재했음에도 이 사실을 9월 18일까지 조사단에 보고하지 않았다.

이에 과기정통부는 KT가 무단 소액결제 및 해킹 사태 조사 과정에서 허위자료를 제출하고 증거를 은닉하는 등 정부 조사를 방해한 정황이 있다고 보고 지난 2일 수사를 의뢰했다.

모현철 KT 정보보호담당 상무는 "사전에 인지한 침해정황 없는 것 확인하고 내부에서 서버 VM을 폐기했다. 의도성은 없었다. 이후 침해 흔적 조사 분석을 위한 데이터가 저장돼있음을 확인했고 협조단에 즉시 제공했다"면서 "(정부의) 수사 의뢰에 대해서는 성실히 협조해 적극적으로 대응하겠다"고 말했다.

그러면서 재발 방지를 위한 모니터링 시스템 재정비를 하고 있다고 강조했다. 구재형 상무는 "우리가 관리하지 않는 시스템은 망에 붙지 않도록 기능을 다 적용했다"면서 "불법 장비가 망에 붙을 경우 상호 체크하는 로직을 넣었다"고 설명했다.

이어 "상위 시스템에서 해당 장비에 메시지를 보내 정확한 답이 돌아오지 못하면 연동을 끊는 방식"이라고 덧붙였다.

위약금 면제 여부는 조만간 입장을 발표할 전망이다. 김영걸 KT 서비스Product본부장 상무는 "조사 결과, 고객 피해 상황을 고려해 최대한 빠른 시일 내 검토하겠다"고 답했다.

0

0

기사 공유

댓글

-

최신순

-

찬성순

-

반대순

실시간 랭킹뉴스

실시간 랭킹뉴스

댓글 쓰기